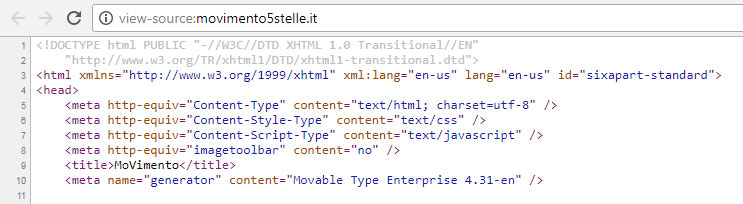

È assai noto ormai che per il sito Movimento5stelle.it, che gestisce di fatto gli account della piattaforma Rousseau, è stato realizzato utilizzando il CMS Movable Type Enterprise 4.31 su scelta aziendale della Casaleggio. Basta leggere l’HTML della home page:

<meta name=”generator” content=”Movable Type Enterprise 4.31-en” />

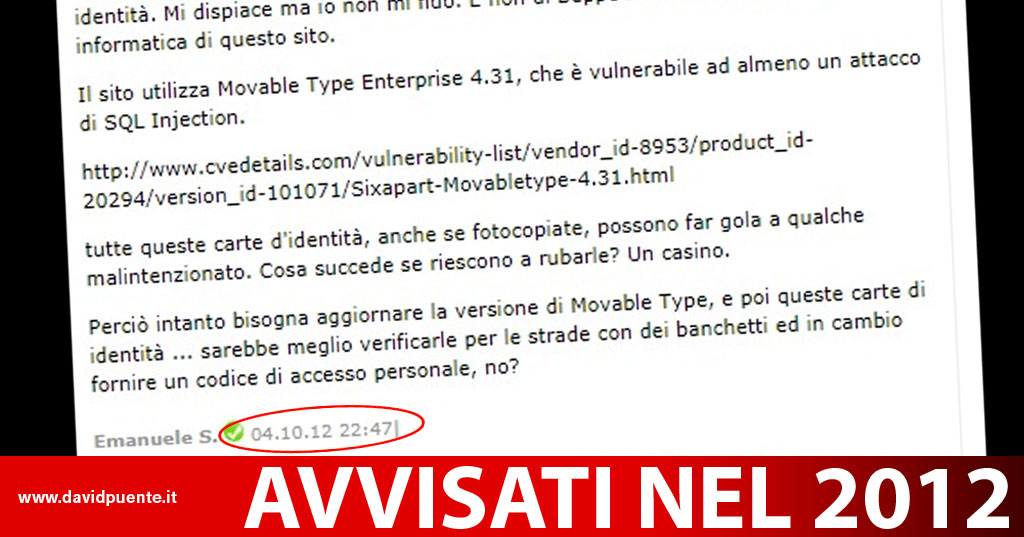

Un utente certificato del blog, tale “Emanuele S.“, aveva pubblicato un commento il 4 ottobre 2012 nel post “Corri Forrest, corri… di Mina” dove riportava in chiaro le vulnerabilità della piattaforma:

Beppe, quello che fai per l’Italia è importantissimo. Anch’io aspetto come gli altri LO strumento che ci permetterà di mostrare la vera DIFFERENZA del M5S rispetto ai partiti. E non è la rinuncia dei rimborsi, non è l’assenza di condannati ma è soprattutto la DEMOCRAZIA DIRETTA.

Purtroppo però questo strumento finora non si è visto. Basterebbe usare Liquid Feedback che è costruito ad hoc. E invece ci dici di caricare le nostre carte di identità. Mi dispiace ma io non mi fido. E non di Beppe ma della piattaforma informatica di questo sito.

Il sito utilizza Movable Type Enterprise 4.31, che è vulnerabile ad almeno un attacco di SQL Injection.

http://www.cvedetails.com/vulnerability-list/vendor_id-8953/product_id-20294/version_id-101071/Sixapart-Movabletype-4.31.html

tutte queste carte d’identità, anche se fotocopiate, possono far gola a qualche malintenzionato. Cosa succede se riescono a rubarle? Un casino.

Perciò intanto bisogna aggiornare la versione di Movable Type, e poi queste carte di identità … sarebbe meglio verificarle per le strade con dei banchetti ed in cambio fornire un codice di accesso personale, no?

Emanuele S. Commentatore certificato 04.10.12 22:47|

Per quanto ricordi, alla Casaleggio erano soliti leggere i commenti al Blog per controllare le reazioni degli utenti e trarre da loro qualche riflessione. Gianroberto Casaleggio ogni tanto mi segnalava anche quelli del Blog di Antonio Di Pietro e mi abituai a leggerli anche io.

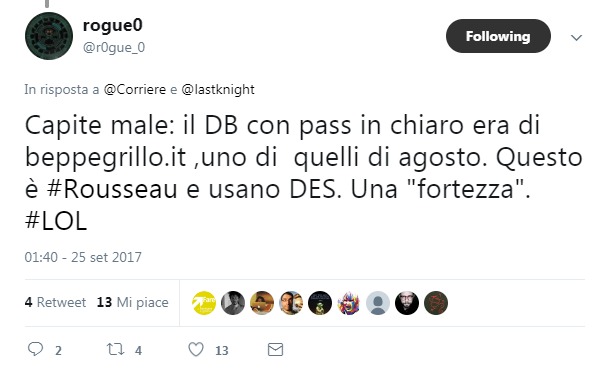

Non è tutto. In un recente tweet di R0gue_0 leggiamo che la crittografia della piattaforma si baserebbe su un vecchio e largamente superato algoritmo:

Capite male: il DB con pass in chiaro era di beppegrillo.it ,uno di quelli di agosto. Questo è #Rousseau e usano DES. Una “fortezza”.

#LOL

DES sta per “Data Encryption Standard“, di cui leggiamo una chiara spiegazione sul sito HTML.it con una nota finale molto amara:

La sconfitta del DES

Il 17 luglio 1998 la Electronic Frontier Foundation diffonde un comunicato stampa con il quale annuncia la definitiva sconfitta del DES. Per dimostrare i gravi rischi di sicurezza a cui si sottopone chi utilizza il DES, la EFF costruisce il primo apparecchio Hardware non coperto dal segreto di stato per decodificare i messaggi crittografati utilizzando il Data Encryption Standard. In meno di un anno viene costruito un calcolatore costato 250.000 dollari che in meno di sessanta ore era capace di forzare un messaggio cifrato con DES. Tutte le specifiche utilizzate sono documentate in un libro realizzato dalla EFF dal titolo “Cracking DES: Secrets of Encryption Research, Wiretap Politics, and Chip Design”. Con le informazioni contenute nel libro è possibile realizzabile, a partire da un normale personal computer domestico, il così detto DES cracker. Il testo è disponibile unicamente in versione cartacea perché secondo le leggi USA in materia di esportazioni è reato pubblicare e quindi esportare questo tipo di informazioni su Internet.

Consultando il sito Movabletype.org notiamo che nella documentazione (già nel febbraio 2012) si evidenzia che a partire dalla versione 5.13 erano state apportate le modifiche necessarie per migliorare la sicurezza del CMS:

Movable Type 5.13 introduced a stronger password encryption algorithm. The older versions of Movable Type only recognized the first eight characters of the password. With the new encryption algorithm, MT5.13 recognizes the password in its full length.

When you upgrade your installation from the older versions to 5.13, Movable Type users still can sign-in to the installation with the old passwords, but it is recommended to update their passwords to utilize this change.

Due to this change, the database column length of author_password was changed from 60 to 124.

Si parla di otto caratteri, proprio quelli previsti per l’algoritmo DES (PDF):

In DES, the input is a bit string of length 64 representing a block of characters in the plaintext string (for example, the concatenation of the ASCII codes of eight characters), and the output is a 64-bit string that is the ciphertext.

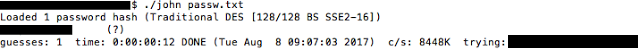

Queste problematiche le aveva già spiegate anche Evariste Gal0is nel blog hack5stelle.byethost17.com dove evidenzia che basterebbero 12 secondi per ottenere la password:

Crypt(3) è una funzione di derivazione di chiave a dir poco preistorica (del 1980!!) e facilmente craccabile che usa un altro algoritmo palesemente obsoleto: DES! Ma davvero Rousseau usa questo algoritmo? Vediamo, il formato di LViSE5785tkGA sembra corrispondere. Chiediamo al nostro amico John the Ripper

Bingo! Ci ha messo ben 12 secondi per trovare la password 😀

R0gue_0 potrebbe aver avuto ancora accesso al database e potrebbe aver decrittato le password dei vari account da lui utilizzati per votare alle Primarie del M5S per poi usare servizi esterni gratuiti per la ricezione SMS ottenendo il codice utile per accedere alla piattaforma di voto.

Ringrazio Biagio C. per la segnalazione pubblica del commento di “Emanuele S.”.